GSM-казачок (GSM Backdoors In USA)

В первых числах августа в городе греха Лас-Вегасе традиционно проводится один из наиболее представительных хакерских форумов — Black Hat USA. Среди множества интересных докладов меня особенно задела презентация американского исследователя Дона Бэйли (Don Bailey), в ходе которой он демонстрирует, помимо прочего, просто чудовищную небезопасность новейших противоугонных систем для автомобилей. Системы такого рода сейчас считаются последним словом противоугонной техники, поскольку позволяют не только постоянно отслеживать географическое местоположение автомобиля, но и дистанционно управлять его важными функциями. Например, владелец может заглушить мотор и запереть двери. Однако оборотной стороной этих чудесных возможностей, как свидетельствует демонстрация Бэйли, является то, что с помощью ноутбука и подходящей программы теперь можно двери автомобиля открывать, а мотор — заводить, причем не имея вообще никаких ключей к «защищенной» машине.

Дон Бэйли и Мэтт Солник Для того чтобы все это осуществить, умельцам даже не надо находиться вблизи автомобиля: контролировать функции машины злоумышленник может хоть с другого конца света, потому что управляющие команды поступают через сеть мобильной телефонной связи стандарта GSM в виде текстовых SMS-сообщений. Дон Бэйли работает главным консультантом по безопасности в американской фирме iSEC Partners с особыми интересами к возможностям мониторинга в сетях мобильной связи. За последнее время Бэйли успел завоевать достаточно широкую известность благодаря своим исследованиям в области хакинга модулей GSM и GPS, обеспечивающих работу встроенных систем управления.

Нынешняя презентация Бэйли и его коллеги по iSEC Мэтта Солника (Matt Solnik) на конференции Black Hat в каком-то смысле является подведением итогов большой исследовательской работы и носит название «War Texting: Выявление и взаимодействие с устройствами, работающими в телефонной сети». Если изложить суть этой работы в нескольких словах, то Бэйли обнаружил метод, позволяющий ему не только отыскивать и выявлять в сетях мобильной связи определенные типы модулей GSM, встроенных во всевозможные устройства, но также определять точное географическое местоположение этих модулей по координатам от подсистемы GPS (если таковая имеется). Кроме того, он установил, что может посылать модулям и свои собственные команды, устанавливая контроль над подсистемами управления. Вот как это было Стартовым толчком для большого исследования стала вполне бытовая история. После того как некие воры несколько раз попытались украсть автомобиль друга Дона Бэйли, наш герой подарил ему персональный GPS-локатор Zoombak. На крайний, что называется, случай — если похитителям все-таки удастся добиться своего, владелец машины все равно смог бы отследить ее местоположение и попробовать вернуть назад.

Примерно за $100 вы всегда будете знать — где находится ваш автомобиль. И не только вы… В реальных условиях этот гипотетический сценарий применять не пришлось, однако Бэйли с его пытливой натурой получил возможность поковыряться в устройстве этого компактного приборчика. И после некоторого количества упражнений в хакинге обнаружил в «Зумбаке» изрядное количество «дыр», нивелирующих защитные свойства. В частности, он установил, что посторонний человек без особых проблем может отслеживать перемещения интересующего его устройства, подделывать сигнал идентификации для централизованной системы слежения Zoombak и даже выявлять другие аналогичные устройства поблизости. Все это, надо подчеркнуть, отнюдь не мелочи, принимая во внимание тот факт, что персональный GPS-локатор позиционируется на рынке как устройство обеспечения безопасности. То есть как технология для отслеживания местоположения и перемещения тех объектов, которые могут оказаться в беде или быть украдены, — вроде автомобилей, велосипедов, домашних животных или даже детей. Однако Бэйли установил, что будь он злоумышленником, то вполне смог бы сначала отыскать, где находится интересующий его объект, а затем убедить систему слежения в том, что объект находится в другом месте. В частности, он без проблем обманул систему Zoombak, заставив ее считать, что принадлежащее ему устройство волшебным образом перенеслось в Афганистан, хотя на самом деле оно продолжало оставаться в США. Если немного углубиться в техническую сторону этого хакинга, то Бэйли обнаружил, что GPS-локатор, по сути дела, представляет собой всего лишь микроконтроллер, управляемый через сеть GSM. Тогда Бэйли, опираясь на свои прошлые эксперименты с сотовыми сетями, разработал метод для розыска такого рода устройств непосредственно через GSM и начал посылать им сообщения, опираясь на перехват сигналов, сопровождавших работу его собственного «Зумбаки». Вскоре выяснилось, что можно отправлять другим устройствам SMS-сообщения, заставляющие их передавать свои данные на заданный IP-адрес. В частности, по команде хакера эти устройства стали отсылать ему свои GPS-координаты местоположения — с любой нужной периодичностью.

Жизнь в мегаполисе внушает ложное ощущение анонимности: вокруг так много людей и машин, что захочешь найти кого-то одного — и не сможешь. Тем не менее, уравнение со множеством неизвестных при некоторой сноровке можно свести к простому квадратному На первый взгляд может показаться, что выявить телефонный номер конкретного GPS-локатора среди миллионов прочих номеров, зарегистрированных в разных сетях, — практически нереальная задача. Однако в случае системы Zoombak все оказалось не так и сложно. К примеру, Бэйли знал, что она работает исключительно через сеть T-Mobile. При этом биллинговый адрес для телефонного номера, привязанного к устройству, принадлежал компании, изготовившей прибор, а не конкретному владельцу GPS-локатора. В базе данных об абонентах (caller ID database) все эти номера фигурировали как «безымянные», что также существенно сокращало количество вариантов для устройств, которые он пытался отыскать в сети. В конечном же счете Бэйли установил, что может автоматически выявлять интересующие его устройства с внушительной долей успеха порядка 86 процентов. Свою технологию исследователь назвал словосочетанием «war texting» — трудно переводимым на адекватный русский язык, а в английском непосредственно выведенным от названия другой, более известной хакерской технологии «war driving». Так принято называть езду по городу в автомобиле, оснащенном компьютером, для выявления данных о доступности локальных беспроводных сетей. При подходе Бэйли для «боевой разведки» требуется не вождение машины (driving), а бомбардировка телефонных номеров тестовыми SMS-сообщениями (texting).

Двойные агенты повсюду Одним из важнейших результатов данных экспериментов стали обнаруженные симптомы проблемы куда более масштабной, чем просто несовершенная защита «противоугонки». В последние годы модули мобильной связи стали встраивать в очень многие устройства, обеспечивая им простой, эффективный и относительно дешевый способ двусторонних коммуникаций. При этом в них применяется практически та же самая архитектура, которая использована в персональных локаторах Zoombak. Подобные GSM-модули замечены в противоугонных автомобильных системах, видеосистемах управления дорожным трафиком, «умных домах», системах безопасности на объектах водоснабжения, умных электрических счетчиках, сенсорах и системах управления промышленными процессами (SCADA) и многих, многих других местах. Однако, согласно Бэйли, безопасность во всех случаях бралась в расчет в самую последнюю очередь, поэтому очень многие из данных устройств легко поддаются взлому и последующим злоупотреблениям.

Очень удобно и эффектно управлять автомобилем со смартфона. Главное, чтобы этим не занялся кто-то другой Технологически обратная связь по GSM реализована очень просто, если не сказать — примитивно. Факты таковы, что устройства с GSM-модулем можно поставить под свой контроль всего за пару часов. Отчего так? Да просто модуль этот воспринимается производителями систем как некая вещь в себе, в которой и так все нормально. Соответственно, они не тратят время на добавление средств обеспечения секретности или целостности. Казалось бы, в аппаратных решениях не должно быть зияющих дыр, аналогичных известным SQL-инъекциям в программном обеспечении. А они есть… Насчет «пары часов на взлом» — это вовсе не оборот речи. После того как Бэйли обнаружил фатальные слабости в архитектуре GSM-модуля Zoombak, они со своим коллегой по iSEC Мэттом Солником начали искать для опытов другие системы с аналогичной архитектурой безопасности, и много времени на это не потребовалось. Первыми жертвами — по объяснимым причинам — стали специализированные решения для защиты автомашин. Бэйли уже знал, что в противоугонных автомобильных системах используются примерно такие же GSM-модули, поэтому он просто пошел и купил один аппарат для себя — разумеется, другой марки. И примерно через два часа после покупки они с приятелем уже могли делать с этой системой практически что угодно. Попутно быстро выяснилось не только идеальное сходство архитектуры, но и то, что никто из ее продающих не понимает, насколько она слаба с точки зрения безопасности. Нет, чисто теоретически все довольно надежно. Для работы с мобильными «приложениями безопасности» в машине, смартфон автовладельца сначала соединяется с центральным сервером, а тот, в свою очередь, посылает «секретные числовые коды» машине для того, чтобы себя аутентифицировать и передать нужные команды. Так, во всяком случае, представляют надежность подобных систем те, кто их продает.

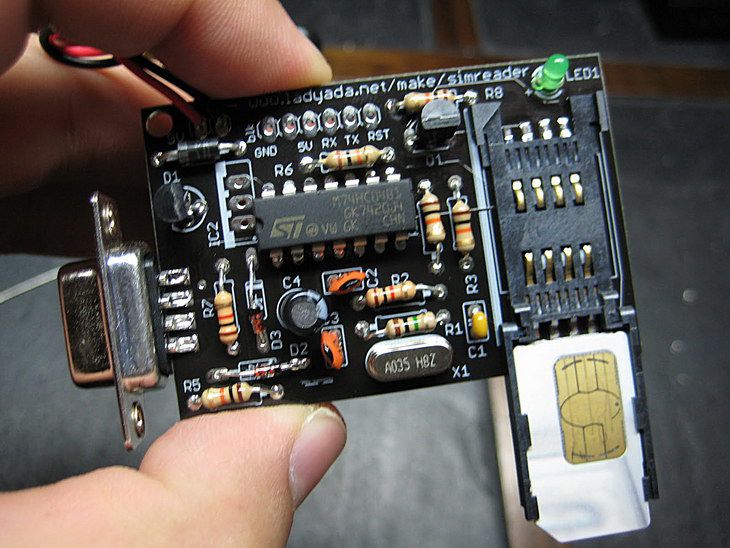

Однако исследователям iSec потребовалось всего около тех самых двух часов, чтобы выяснить, как перехватить радиосигналы между автомобилем и сетью, проанализировать сообщения, пересылаемые между сервером и машиной по мобильной сети, сделать обратную инженерную разработку (re-engineering) применяемого протокола, а затем воспроизвести те же самые команды со своего ноутбука. Как свидетельствует Бэйли, по мере углубления в исследование он со все большим изумлением обнаруживал, что ни автопроизводители, ни изготовители противоугонных средств даже не пытаются хоть как-то затруднить обратную инженерную разработку своих систем безопасности: «Они не делают даже самых элементарных вещей, типа сокрытия маркировки чипов. Я просто открыл корпус и тут же опознал один довольно известный чип. Уже через две минуты у меня были все нужные спецификации, я знал, к каким портам подключаться и что дальше делать со всем этим хозяйством».

Бэйли пока не хочет раскрывать изготовителей двух противоугонных автомобильных систем, которые были полностью скомпрометированы в ходе исследований. По уже накопленному опыту можно предположить, что и прочие подобные устройства в аналогичной степени уязвимы для обратной инженерной разработки и злоупотреблений через GSM или другие каналы мобильной связи. И хотя фирменные протоколы подобных систем безопасности изготовителями никогда не раскрываются, сегодня атакующая сторона может легко ознакомиться с «секретными» аспектами в работе противоугонных устройств по стандартным каналам. Модуль GSM становится своего рода засланным казачком, разговорить которого знающим людям не составляет особого труда. По мнению исследователей, продемонстрированный ими взлом автомобильной сигнализации — всего лишь крошечный фрагмент огромной беды, угрожающей всем, кто оснащает свои системы управления GSM-модулями или аналогичными им устройствами для других систем сотовой связи. И, разумеется, их пользователям. «То, что мне удалось всего за пару часов возни с противоугонной системой, становится жуткой угрозой, если вы задумаетесь о других устройствах аналогичной конструкции — таких как SCADA-системы для управления промышленным производством или видеокамеры управления дорожным трафиком, — говорит Дон Бэйли, — То, насколько быстро злоумышленник способен «раскрутить» такие решения, просто не может не пугать».

Действительно здорово управлять всем домашним хозяйством из любой точки мира. Главное, чтобы никто не решил «порулить» без спроса Не меньше беспокойства у исследователей вызывает и тот факт, что исправить сложившуюся ситуацию будет чрезвычайно непросто. Стандартные модули для сетей мобильной связи различных стандартов выпускаются миллионными тиражами, и до Бэйли об их потенциальной небезопасности никто всерьез не задумывался. Фактически создана целая инфраструктура, на реформирование которой — если оно вообще будет признано необходимым — могут уйти годы. Должен измениться сам подход к созданию конструкторов из готовых модулей, каждый из которых по умолчанию признается безопасным — просто потому, что иначе вроде бы и быть не может. Это опасное заблуждение, позволяющее, впрочем, существенно удешевлять и ускорять процесс разработки, в случае с системами безопасности и жизнеобеспечения должно как можно скорее уйти в прошлое. Да, если компаниям придется делать электронную начинку самим или серьезно «допиливать» чужие решения, ценники могут подрасти. Но зато машина и личное имущество, скорее всего, останутся при вас, а «умный дом» не превратится в площадку для съемок реалити-шоу, доступного для просмотра всем желающим. Но можно и не переплачивать. Если, конечно, вас не интересует результат. (c)птичка киви Обсудить новость на форуме

http://mobileelectronics.com.ua/wordpress/en/gsm-%d0%ba%d0%b0%d0%b7%d0%b0%d1%87%d0%be%d0%ba-gsm-backdoors/СтатьиВ первых числах августа в городе греха Лас-Вегасе традиционно проводится один из наиболее представительных хакерских форумов — Black Hat USA. Среди множества интересных докладов меня особенно задела презентация американского исследователя Дона Бэйли (Don Bailey), в ходе которой он демонстрирует, помимо прочего, просто чудовищную небезопасность новейших противоугонных систем для автомобилей....fordmaxfordmax fordmaxtrackme.org@gmail.comAdministratorMobileSoft - GPS мониторинг Системы Безопасности Разработка и производство РЭА